구글 보안 자회사인 맨디언트가 최근 북한 해킹그룹이 SW(소프트웨어)공급망 공격을 통해 타깃을 다양화하고 있다고 밝혔다.

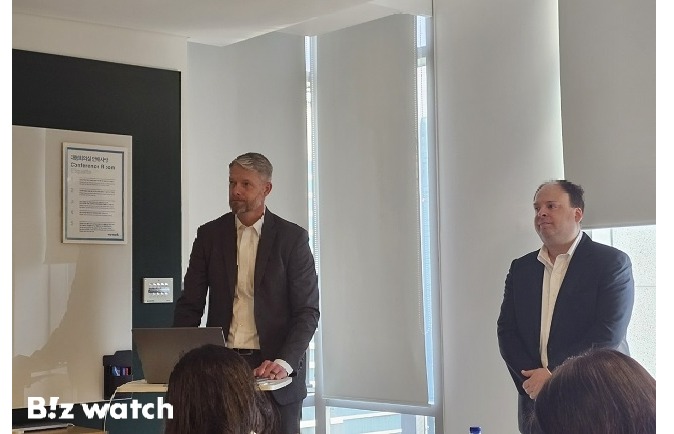

맨디언트의 루크 맥나마라 수석 애널리스트는 29일 서울 강남구 파이낸스센터에서 APT43 리포트 후속 미디어 브리핑을 열고 "기존과 북한 해킹그룹의 동기는 동일하지만 전술적 변화가 이뤄지고 있다"면서 이와 같이 밝혔다. 맨디언트는 지난 4월 김수키, 탈륨 등으로도 알려진 북한 정찰총국 산하의 해킹조직을 APT43으로 명명하고 분석 보고서를 발표했다.

맥나마라 수석은 북한 해킹그룹의 공급망 공격 사례로 3CX와 점프클라우드를 꼽았다. 맥나마라 수석은 "두 공격 모두 핀테크와 관련된 기업을 침해하고, 가상자산을 수집하기 위한 목적"이라고 설명했다.

3CX는 수십만 곳의 고객사를 보유하고 있는 국제 VolP(인터넷전화) 소프트웨어 회사다. 특정 트레이딩 소프트웨어를 감염시켜 3CX의 SaaS(서비스형 소프트웨어) 플랫폼에 멀웨어(악성 소프트웨어)를 설치했고, 이를 통해 목표로 했던 타깃에 접근할 수 있었다는 설명이다. 마찬가지로 SaaS 업체인 점프 클라우드의 경우 직원 시스템을 침해해, 고객에게 설치하는 소프트웨어에 접근하고 피해 기업에 멀웨어를 심었다.

주목할 점은 목적에 따라 북한 해킹그룹이 피해기업을 선택하는 방식이다. 기존엔 특정 기업과 기관을 노려 사이버 위협을 가했다면, 이제는 잠재적 피해자를 확보하고 목적에 따라 선택한다는 의미다. 맥나마라 수석은 "주요 산업이 특정 소프트웨어를 많이 쓰고, 이 소프트웨어를 침해할 수 있다면 굉장히 많은 타깃에 대해 접근할 수 있게 된다는 의미"라고 설명했다.

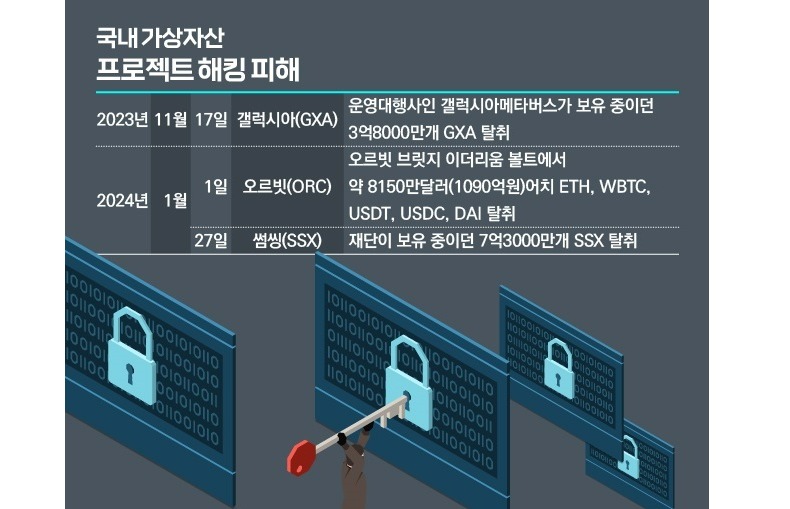

가상자산을 탈취할 때 노리는 방식도 달라졌다는 게 맥나마라 수석의 설명이다. 지난 2016~2017년 가상자산을 목표로 할 때면 중앙화 거래소를 타깃으로 잡거나 특정 직원에게 악성코드 감염이나 피싱 사이트 접속을 유도하는 메일을 보내는 '스피어 피싱'을 주로 사용했다. 그러나 이제는 디파이의 취약점을 찾거나 각 체인을 잇는 브릿지 프로토콜, NFT(대체불가능토큰)를 활용하는 방식으로 바뀌었다.

맨디언트는 북한의 해킹그룹이 신기술을 어떻게 활용하는지에 대해서도 주목했다. 예를 들어 가상자산을 활용해 돈 세탁을 확인하기 위해 블록체인을 기반으로 계약을 체결하는 스마트컨트렉트를 적극 활용하고 있다.

APT43의 경우 대규모언어모델(LLM), 인공지능(AI)에도 높은 관심을 보이고 있는 것으로 드러났다. 맥나마라 수석은 "북한의 해커들이 LLM 사이트에 접속했다"면서도 "뭘 검색했는지, 코딩을 위한 건지 이메일을 쓰기 위해서인지 정확한 목적은 파악하지 못했다. 계속 주시하고 있다"고 설명했다.

또한 생성형 AI를 악용해 이미지나 영상을 조작하는 등의 사이버 공격이 늘어날 수 있다고 내다봤다. 맥나마라 수석은 "AI로 만들어진 동영상의 예는 젤렌스키 대통령이 항복에 대한 얘기를 하는 동영상이 있었다"면서 "앞으로 점점 정부 지도자, CEO(최고경영자)가 말하는 동영상이나 오디오를 만들어 악용할 수 있을 것"이라고 말했다.