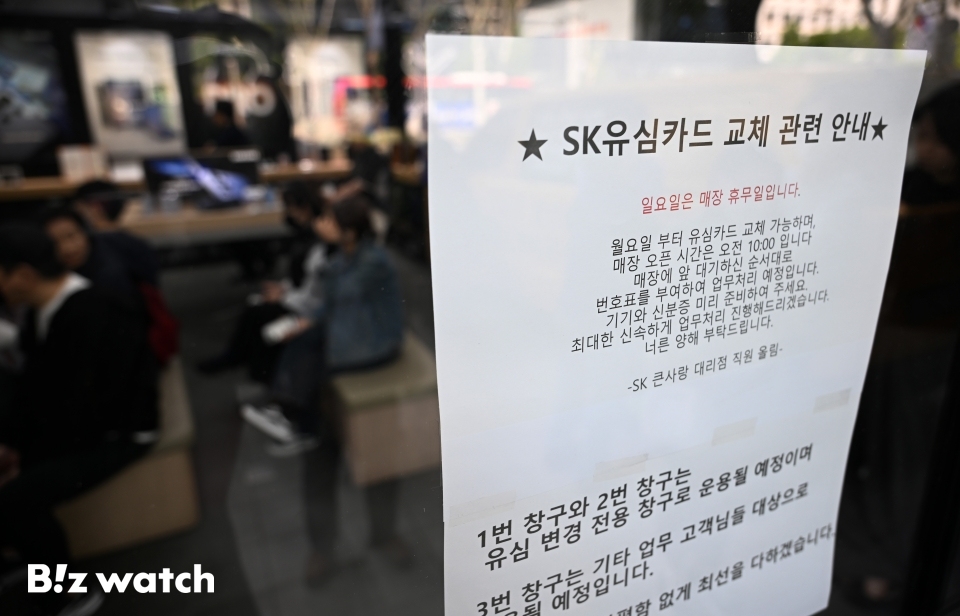

SK텔레콤 유심 해킹 사태로 불안해하는 이용자들을 노린 피싱 공격이 이뤄져 주의가 요구된다. 피싱범들은 이용자들을 속이기 위해 SK그룹의 보안 계열사 SK쉴더스를 사칭한 악성앱까지 배포하고 있다.

피싱방지솔루션 페이크파인더 운영사인 에버스핀은 SK텔레콤 사태 이후 악성앱 보이스피싱 공격이 시도된 정황이 포착됐다고 8일 밝혔다.

이 회사에 따르면 피싱범은 이용자에게 전화나 메시지를 통해 "SKT 유심 해킹 피해 여부를 점검해드리겠다", "기기가 해킹된 것 같다"는 식으로 접근해 기기 보안을 도와준다며 원격제어 앱 설치를 유도했다.

이후 원격 접속을 통해 악성 앱을 압축파일 형태로 피해자의 단말기에 전송해 '피해구제국', 'SK쉴더스' 등 악성앱을 설치하게끔 했다. 피해구제국 앱은 개인정보를 수집하며 SK쉴더스 앱은 이용자가 금융사 등에 전화를 시도할 때 전화 통화를 범죄자가 가로채는 기능을 수행한다. 이 과정에서 정상 앱인 애니데스크(AnyDesk)와 알집 앱을 악용한 정황도 포착됐다.

특히 SK쉴더스라는 악성앱은 실제 SK 계열 보안회사와는 무관한 앱인데도 이용자를 속이기 위해 브랜드명을 도용한 것으로 추정된다. 에버스핀이 확보한 실제 설치 기록에 따르면 악성 앱과 정상 앱을 모두 설치하는데 걸린 시간은 10분 이내에 불과했다.

에버스핀 관계자는 "통신사 해킹 사고와 같은 대규모 사회적 혼란 속에서 피싱범죄는 항상 빠르게 진화하고 있으며, 유사사례는 지속적으로 발생할 것"이라며 시스템 기반 보안의 필요성을 강조했다.

에버스핀은 해당 악성앱 정보를 한국인터넷진흥원(KISA)에 전달했다.

한편 SK텔레콤 유심 해킹 사태 이후 '유심 재고 도착알림' 등을 가장해 외부 링크(URL)을 심어놓은 피싱 문자가 확산 중이라 주의할 필요가 있다. SK텔레콤 공식 메시지에는 URL이 포함되지 않는다. 클릭시 악성코드에 감염되거나 개인정보를 탈취당할 위험이 있다.